tags: fraud

Взгляд изнутри на нигерийскую кампанию по мошенничеству с шестизначными суммами

Киберпреступность — это улица с односторонним движением. Сомнительные типы пускают по ней вредоносные документы и трояны, прямо к невинным людям. В худшем случае мы заразимся. В лучшем случае мы ухмыляемся, нажимаем “удалить” и двигаемся дальше. В любом случае, у нас остаётся много вопросов. Кто делает рассылку? Откуда у них наш электронный адрес? Они действительно зарабатывают деньги, делая это? Сколько?

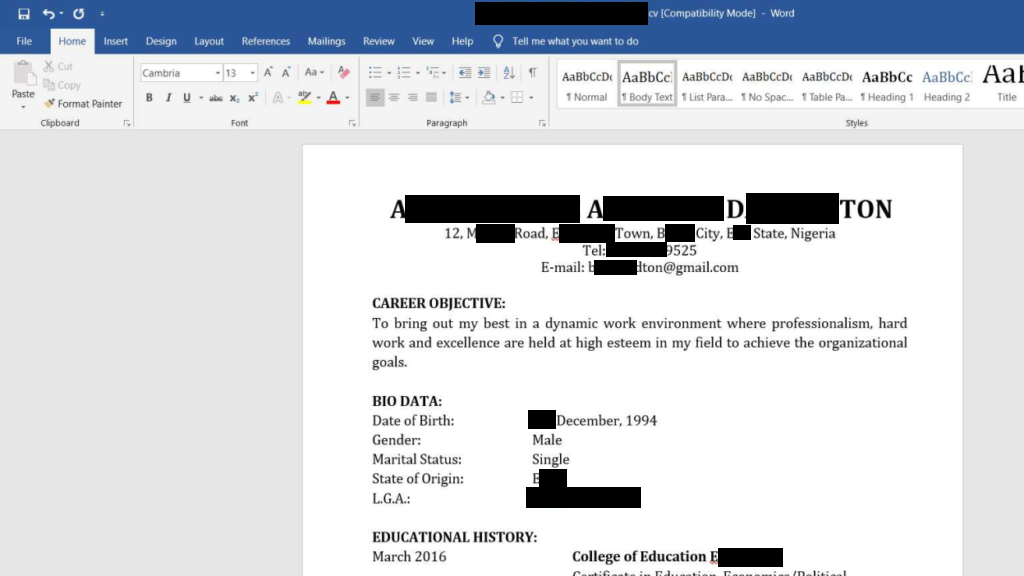

Если вы задавали себе эти вопросы слишком много раз, то сегодня ваш счастливый день. Познакомьтесь с A”””””””””””” A””””””” D””””"”ton, которого мы будем называть Dton для краткости:

Dton - порядочный нигерийский гражданин. Он верит в профессионализм, трудолюбие и совершенство. Он лидер, креативный человек, предприниматель и новатор, опытный бизнес-администратор, человек эпохи Возрождения, которого обожают его коллеги. Даже его учитель начальной школы готов петь похвалы, когда он звонит.

Но за этой позитивной личностью скрывается темная тайна. В лучших традициях злодеев из комиксов Dton ведет двойную жизнь:

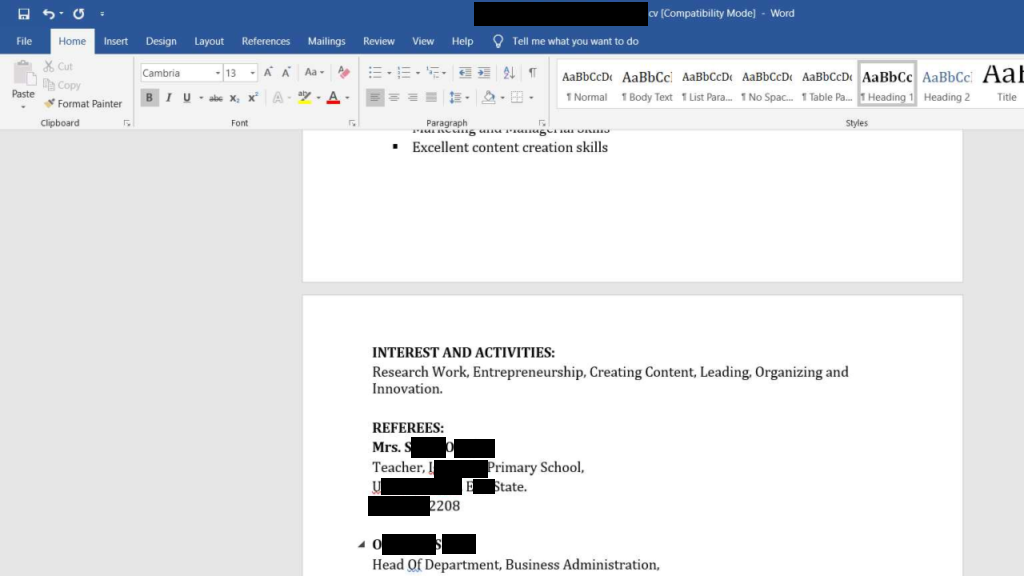

Днем, Dton - управляющий предприятиями и успешный человек. Но ночью - Билл Генри, киберпреступник-предприниматель.

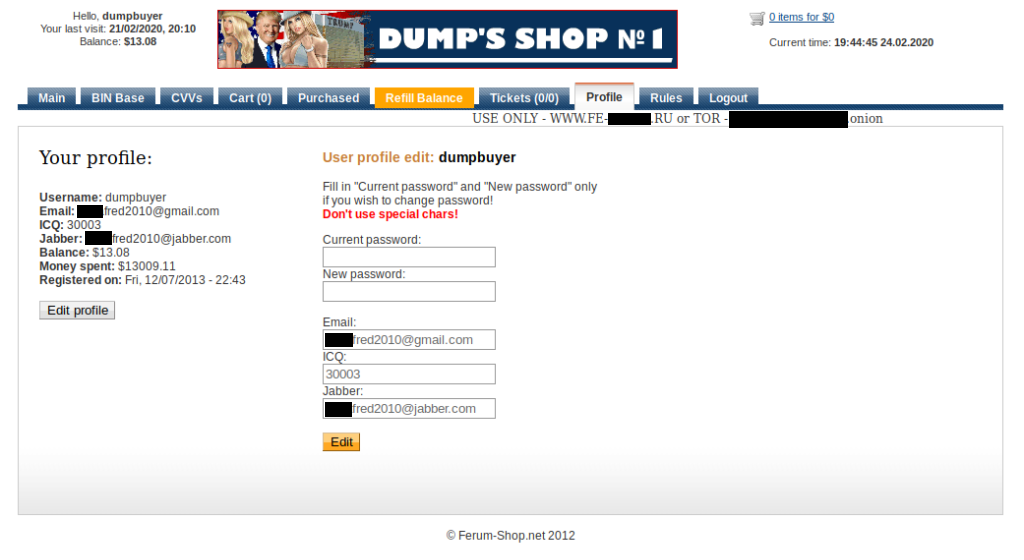

Билл - постоянный покупатель в магазине Ferrum - хорошем бизнесе, торгующем 2 500 000 украденных кредитных карт. В течение 2013-2020 годов счет, на который он регулярно заходит, был использован для покупки украденных реквизитов кредитных карт на сумму более 13 000 долларов США.

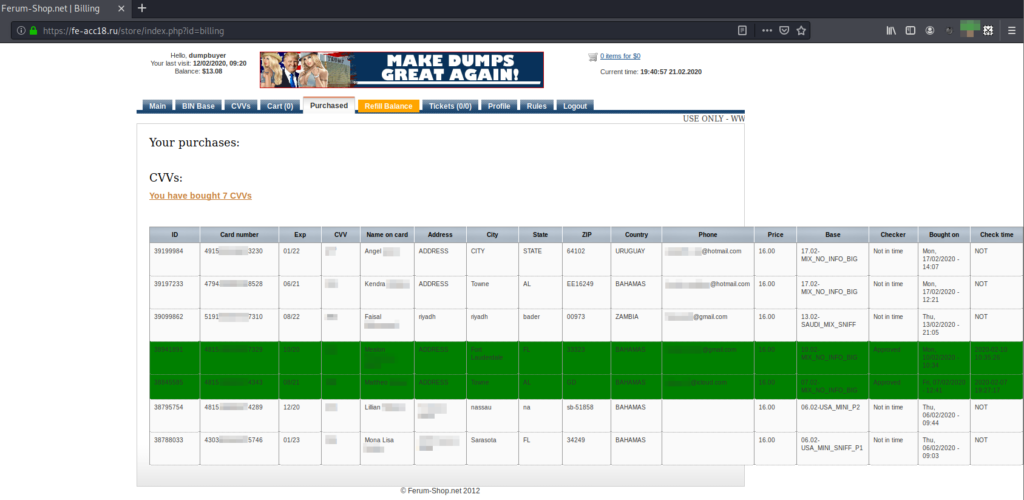

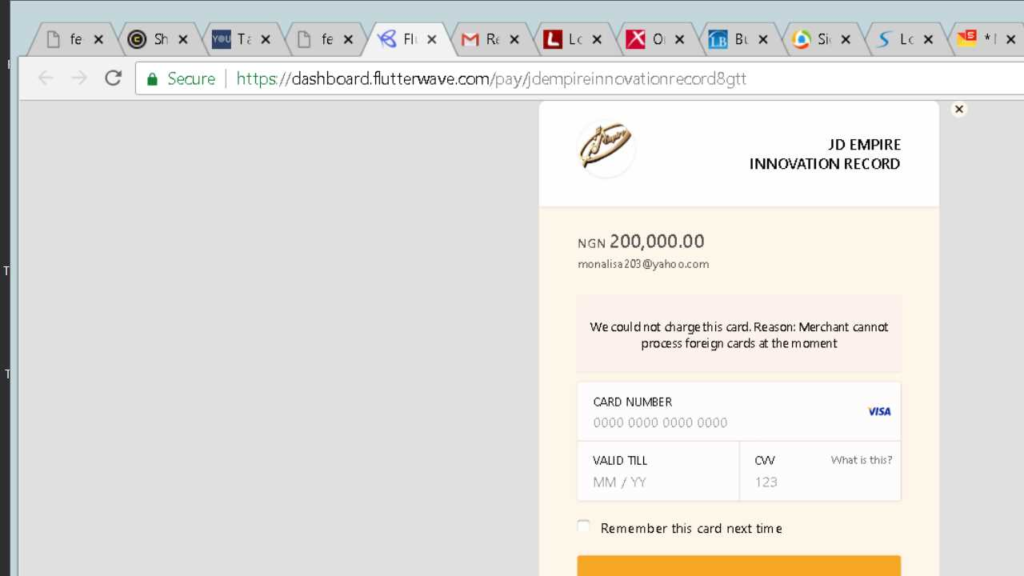

Как только Билл получает в руки украденные данные кредитной карты, он быстро монетизирует свой новый актив:

Типичная денежная операция составляет 200 000 нигерийских найра (НАН), что эквивалентно примерно 550 долларам США. К счастью для тех, кто владеет оригинальной кредитной картой, используемой в примере выше, сделка не проходит, но Билл терпелив. Он пытается воспользоваться услугами другого торговца, и если это не удается, он покупает другую кредитную карту за еще 4 или 16 долларов и пытается снова. В конце концов, сделка проходит. Грубый подсчет показывает, что в 2013-2020 годах 13 000 долларов, потраченные с этого счета, были конвертированы примерно в 1000 кредитных карт, которые затем были обманным путем обчищены на общую сумму, превышающую 100 000 долларов - возможно, в несколько раз больше.

Вы можете возразить, что вышеприведенная история противоречит здравому смыслу и элементарной экономики. Если с украденной кредитной карты можно обманным путем снять 500 долларов, зачем кому-то продавать ее всего за 10 долларов? Ну, украсть данные кредитной карты легко и анонимно, учитывая, что банковские вредоносные программы и вредоносные программы для точек продаж находятся повсюду, и, как известно, их трудно отследить до того, кто их написал и разместил. Списание средств с кредитных карт — это нечто совершенно другое. Оно несет в себе целый ряд дополнительных рисков и требует определенных навыков. Главное среди этих навыков - абсолютная дерзость, в которой Dton не испытывает недостатка, как вы скоро увидите.

Бизнес Dton’а всегда был его гордостью, но одна вещь его не устраивала - ему приходится постоянно платить магазину Ferrum. Он знал, что истинные кровожадные киберпреступники собирают данные карт своими собственными руками со спам-полей, покрытых утренней росой. Он жаждал жить этой жизнью. Иногда он тратил 10 долларов в магазине Ferrum, и сделки даже не проходили. Его негодование росло. Он был предпринимателем, а не азартным игроком.

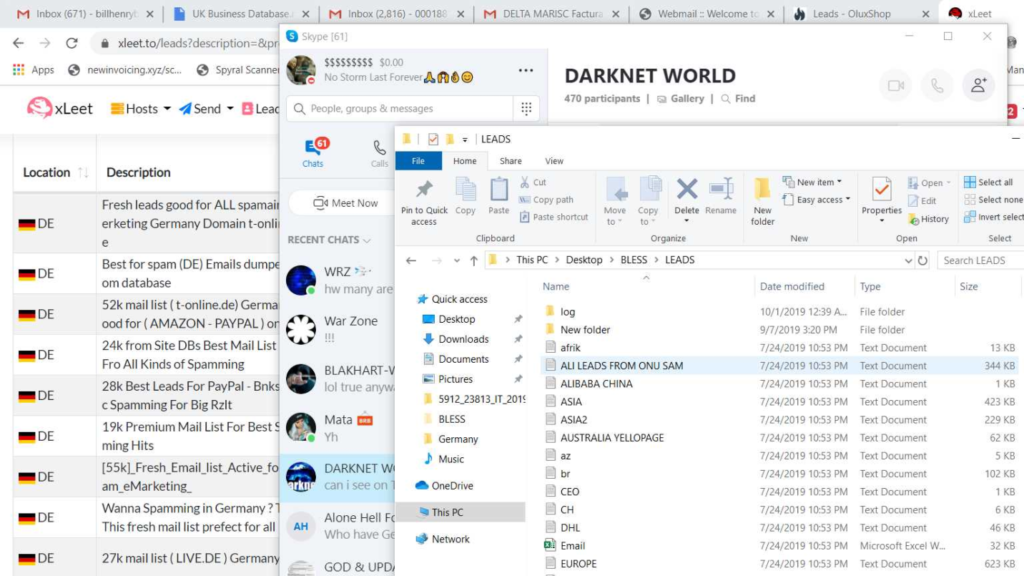

Больше не нужно было просто покупать, продавать и монетизировать данные жертв, это был вопрос времени, когда Dton начнет погружаться в мир самостоятельно украденных данных. Он покупал “зацепки” - адреса электронной почты потенциальных жертв - оптом.

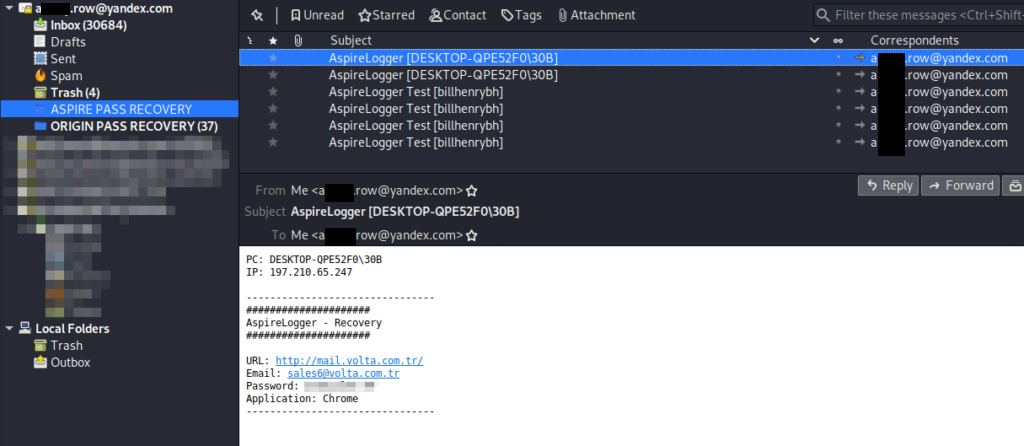

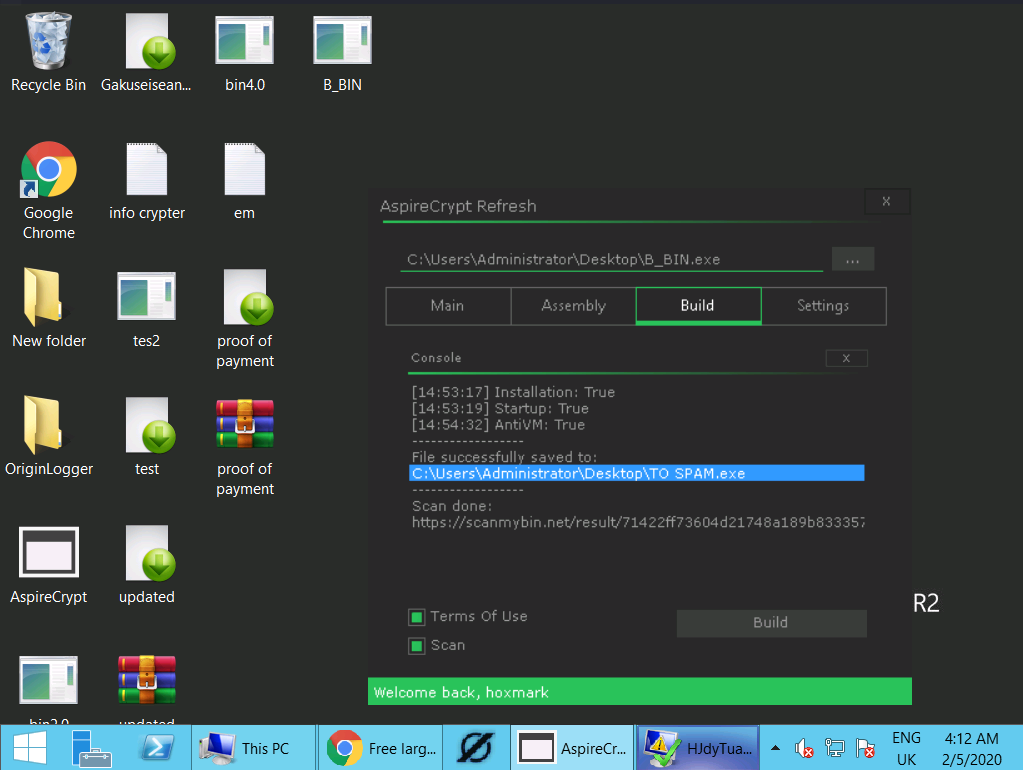

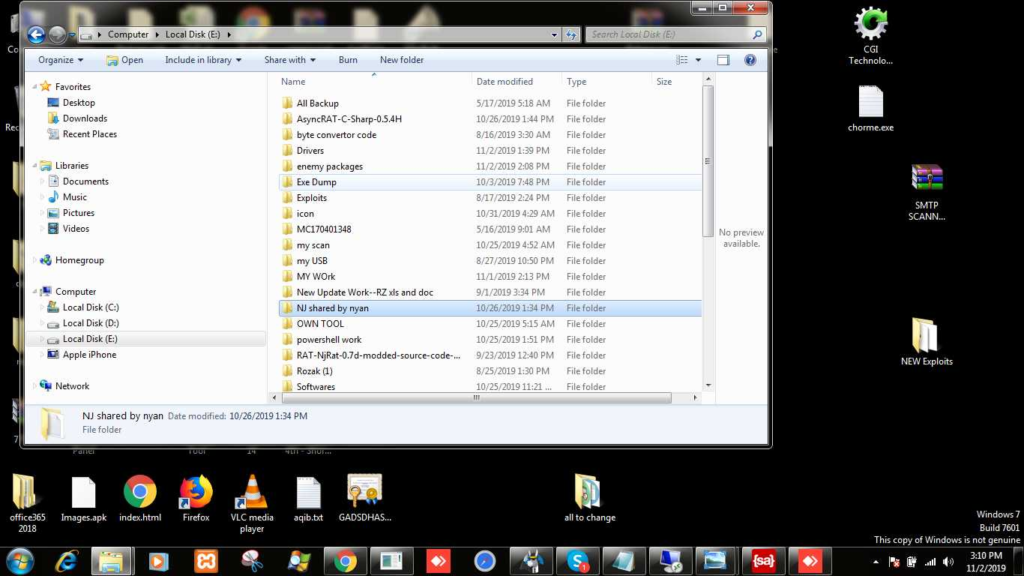

Но большая часть его внимания была направлена на покупку вредоносов: пакеры и крипторы, стилеры и кейлоггеры, эксплоиты и выделенные виртуалки. У него была настоящая страсть играть на этом поле и наблюдать, какие инструменты работают лучше всего. Из вредоносных программ, он купил и попробовал AspireLogger:

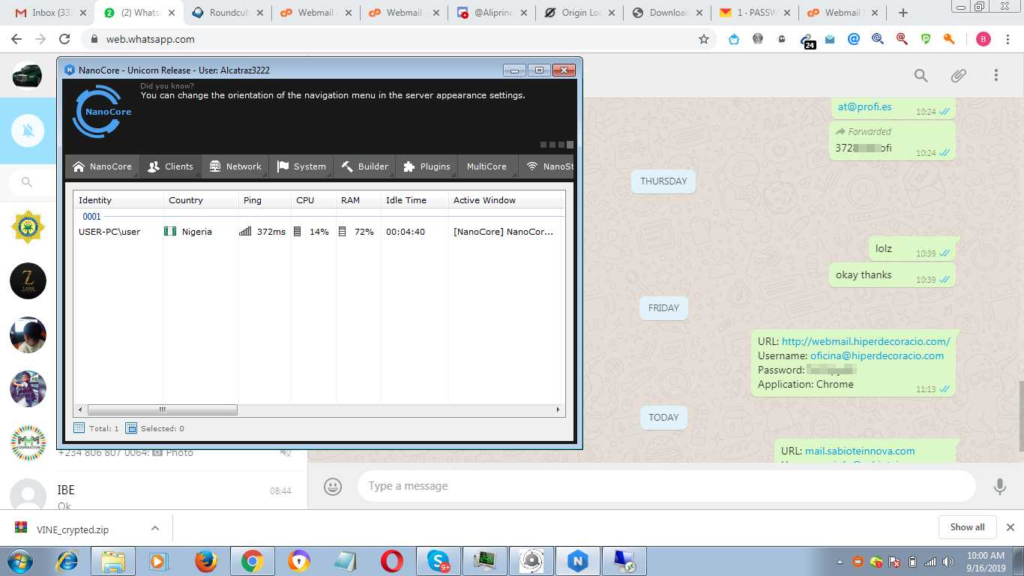

И Nanocore:

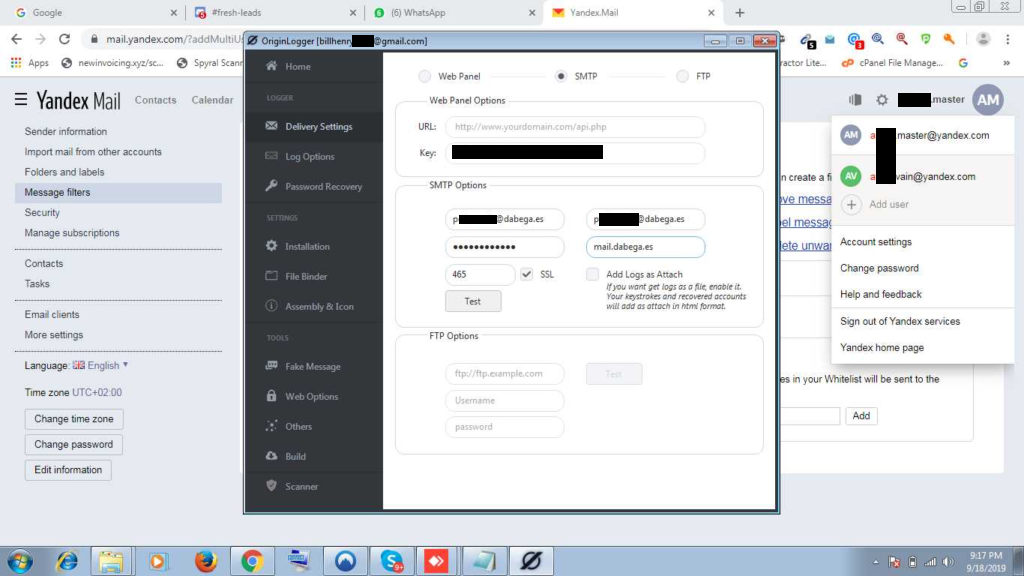

И OriginLogger:

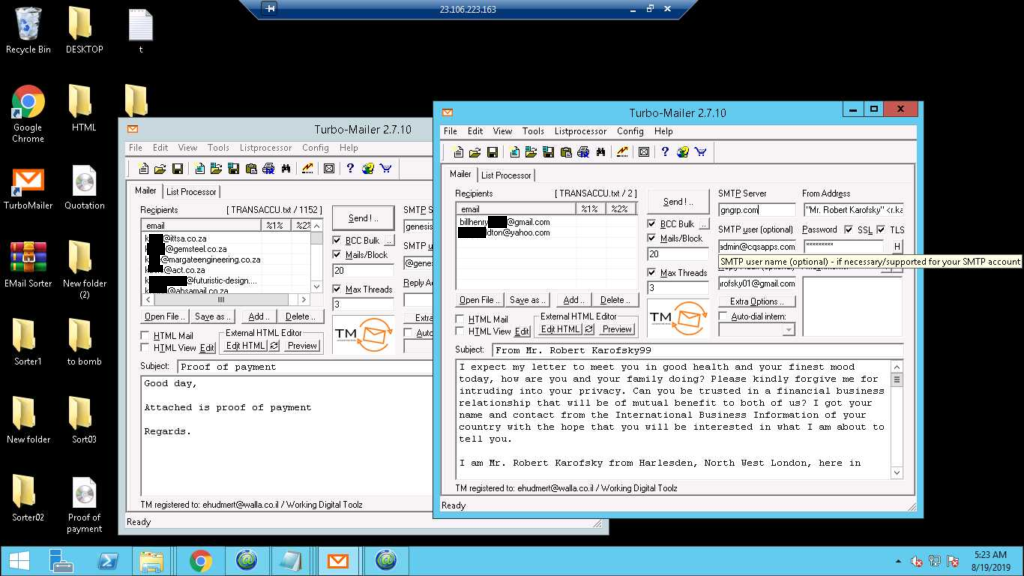

И многие, многие другие программы такого рода, о которых предупреждает Windows Defender. Вскоре у Dton’а появилась твердая основа для спам кампаний - армия удаленных, анонимизированных виртуалок, к которым он мог подключаться с помощью VPN, и которые были оснащены необходимыми для его работы инструментами. На этих машинах он прогонял отобранные вручную вредоносы через пакеры:

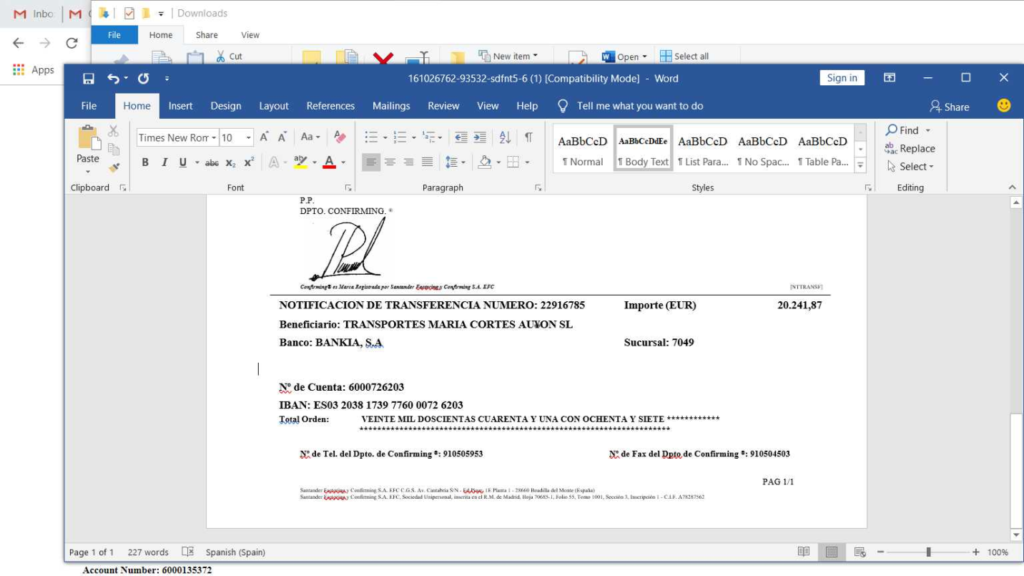

Внедрял их в красиво выглядящие документы:

Аккуратно выбирал текст и тему, затем рассылал огромному списку жертв.

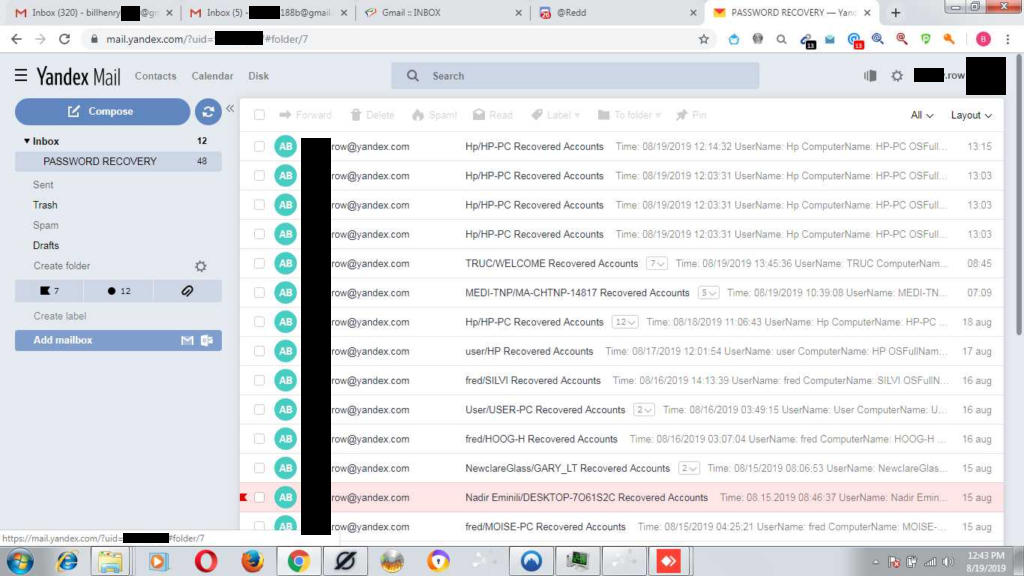

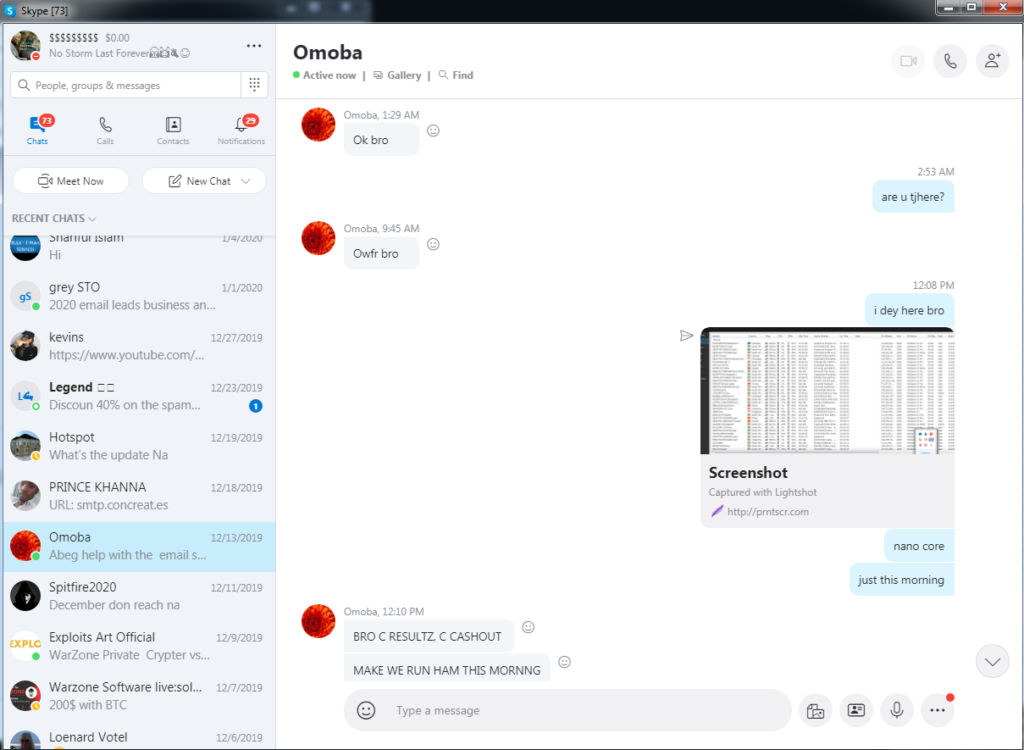

И вскоре получал на почту учетные данные пользователей. Nanocore и другие подобные инструменты были успешно доставлены жертвам. Dton был в восторге.

- Ок, бро

- Ты тут?

- Канеш бро

- Nanocore, этим утром

- БРО ОБНАЛИЧИВАЙ ВСЁ

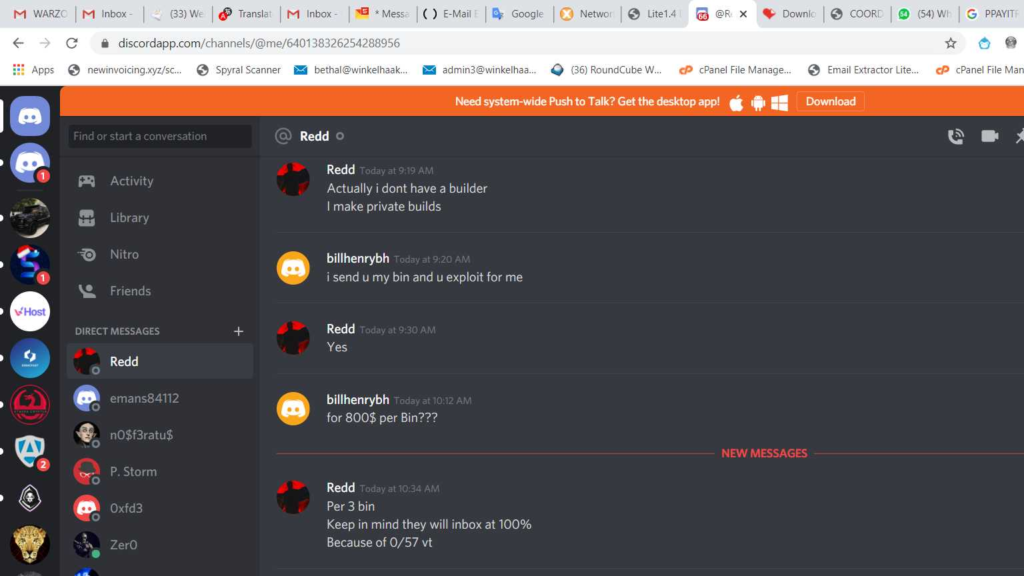

Для Dton’а это было важной вехой в карьере, но тем не менее, не все было так радужно. Иногда поставщики инструментов Dton’а просили много денег:

- Ващето у меня нет билдера, я создаю приватные билды (*видимо имею в виду, что он не продает сами билдере, а только собранные ими бинарники)

- Я скину тебе мои бинарник и ты сбилдишь мне

- Да

- По 800 баксов за файл?

- За три файла. Имею в виду, что они 100% рабочие, так как детект на VT 0/57

На месте Dton’а, Вы бы заплатили $800 за 3 бинарника с 0 детектов на VirusTotal? Наверное, нет. Статистика с Virustotal не всегда актуальна, и не гарантирует охват всего спектра защит, предлагаемых поставщиками.

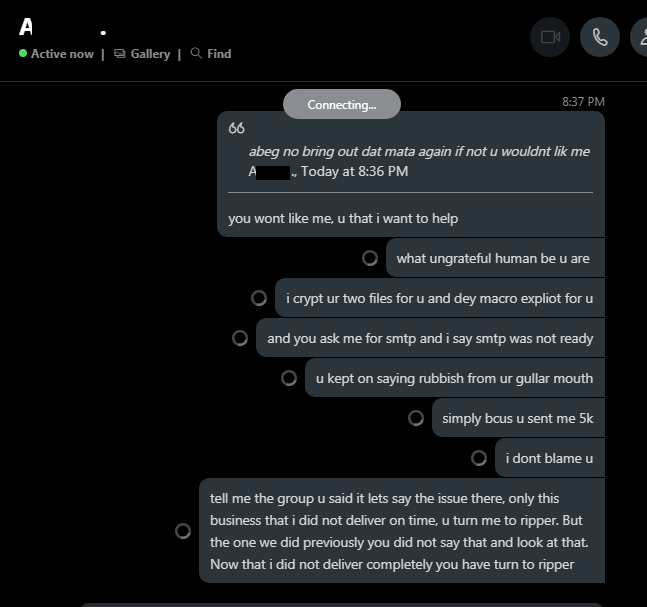

Хуже того, Dton расходится во мнениях со своим менеджером, когда обсуждает планы:

Менеджер: завязывай заниматься херней, иначе я тебе не понравлюсь

Dton: тебе не нравится то, что я хочу тебе помочь

Dton: что за неблагодарный ты человек

Dton: я закриптовал твои два файла и вредоносный макрос

Dton: и ты просишь меня о smtp, а я говорю smtp еще не готов

Dton: ты продолжаешь нести чушь из своего рта

Dton: просто, потому что ты прислал мне 5к

Dton: я не осуждаю тебя

Dton: группа, о которой ты мне сказал, проблема там, и это единственное дело, которое я не завершил вовремя, ты превращаешь меня в потрошителя. Но ты ничего не говорил про дело, которые мы сделали до этого. Теперь же, когда я не закончил вовремя доставку вредоносов жертве полностью ты сделал меня потрошителем

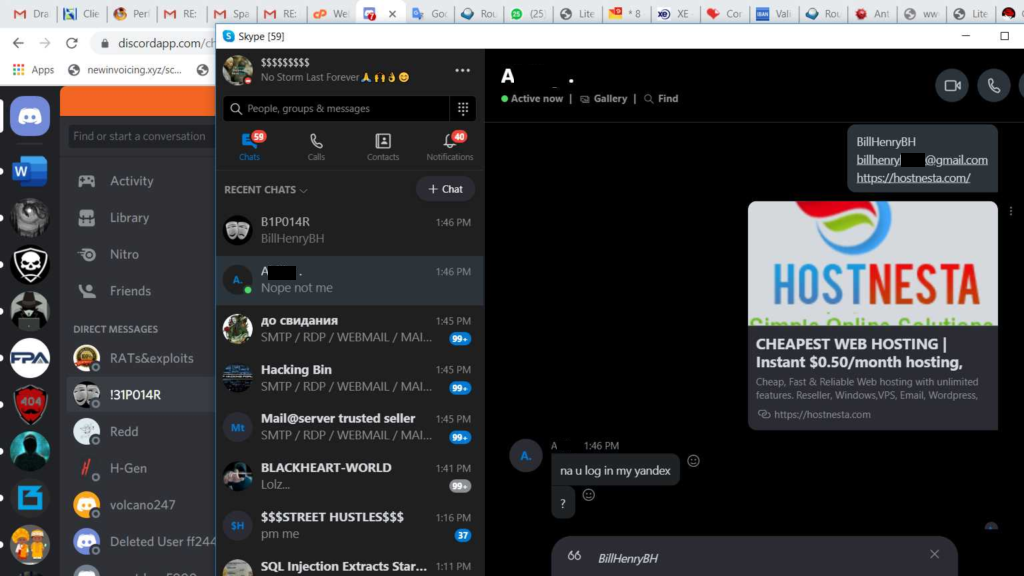

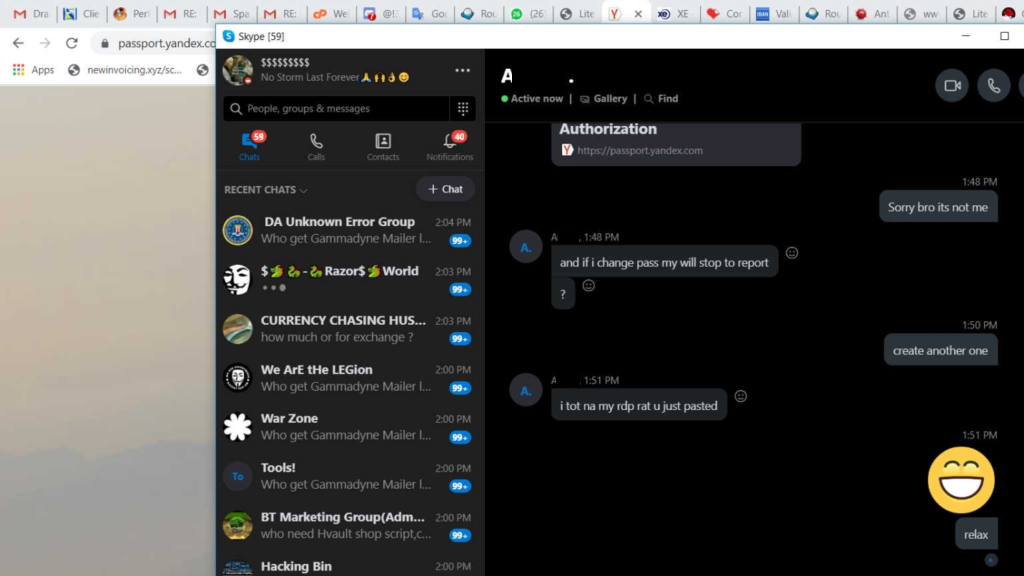

Да - у Dton’а есть менеджер. Возможно, у его менеджера тоже есть менеджер и так далее. Как видите, менеджер Dton’а (“А” для краткости) периодически вносит венчурный капитал и ожидает неплохой доход. Если проект не идет хорошо, Босс злится, и, как он говорит, вы не хотели бы, чтобы он злился. Босс Dton’а очень жесткий начальник, а условия найма Dton’а, по-видимому, требуют, чтобы он установил на свой компьютер инструмент удаленного администрирования (RAT), к которому его босс может получить свободный доступ. Это приводит к очень странным разговорам:

Мистер А: ты зашел в мой яндекс?

Dton: сори бро, это не я

Мистер А: если я поменяю пароль, то репорты перестанут отсылаться?

Dton: создай другой

Мистер А: я думал это мой rdp rat, который ты скидывал

Dton: расслабься :)

Да, мистер А, расслабьтесь. Забейте на киберпреступника, за каждым движением которого вы навязчиво следите, и который только что вошел в ваш аккаунт Яндекса. Остыньте.

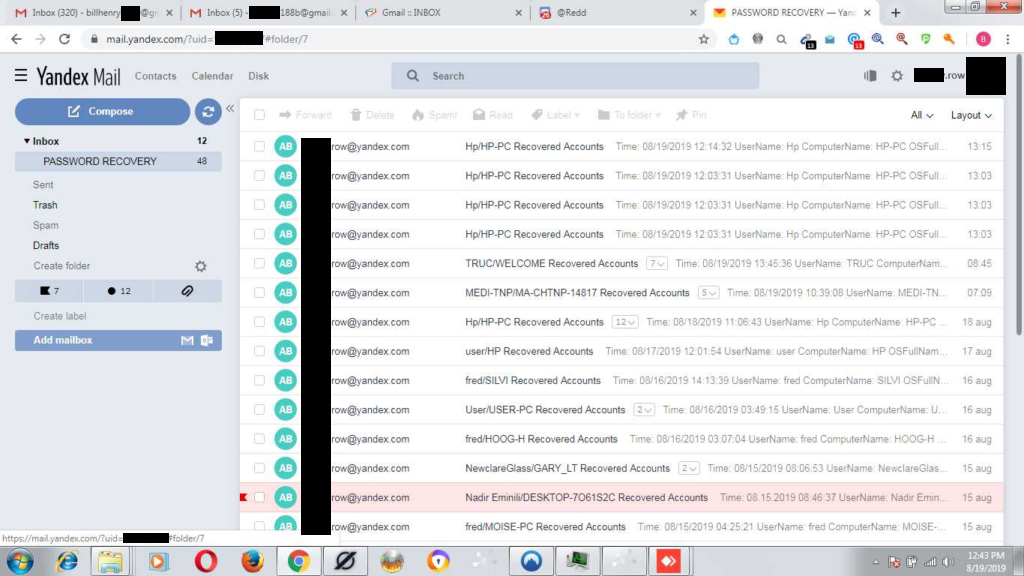

Почему босс Dton’а так свободно делится своими учетными данными Яндекса со своим подчиненным? Это очень хороший вопрос. И опять же, зачем им обоим использовать один и тот же почтовый ящик для кражи данных жертв и для рутинного RAT-мониторинга работы Dton’а? Взгляните еще раз на поток входящих данных о жертвах:

Все восстановленные данные с меткой “HP-PC” отслеживаются из машины Dton’а, агрегируются с остальными данными жертвы. В определенном поэтическом смысле, Dton - просто еще одна жертва. Напоминает известную цитату с reddit: “Я работаю посудомойщиком, и я возвращаюсь домой после нескольких часов работы весь в грязи, а затем принимаю душ только для того, чтобы понять… что я - последнее блюдо”.

Итак, у карьеры Dton’а многообещающее будущее, и его операция по рассылке RAT-спама жива. Но коэффициент конверсии не тот, каким он мог бы быть, и босс Dton’а несчастлив. Упаковка вредоносных программ для улучшения конверсии требует дополнительных трат. Dton начинает сомневаться в целесообразности всей затеи. Он использует известные вредоносные программы, и, следовательно, они детектятся многими решениями по безопасности, так как вендоры не дремлют. Если он пытается обойти детект кастомным пакером или крипто сервисами, то должен доплачивать. Бесплатные пакеры на его виртуалках просто не справляются.

Затем Dton’у приходит мысль, что технически есть выход - написать свой собственный RAT. Если он написан с нуля, то будет подобен коронавирусу. Ни у кого нет сигнатур, ни у кого нет вакцины, ни одна из существующих иммунных систем никогда не видела его раньше. К тому времени, как он начнет детектится, уже будет нанесен большой ущерб.

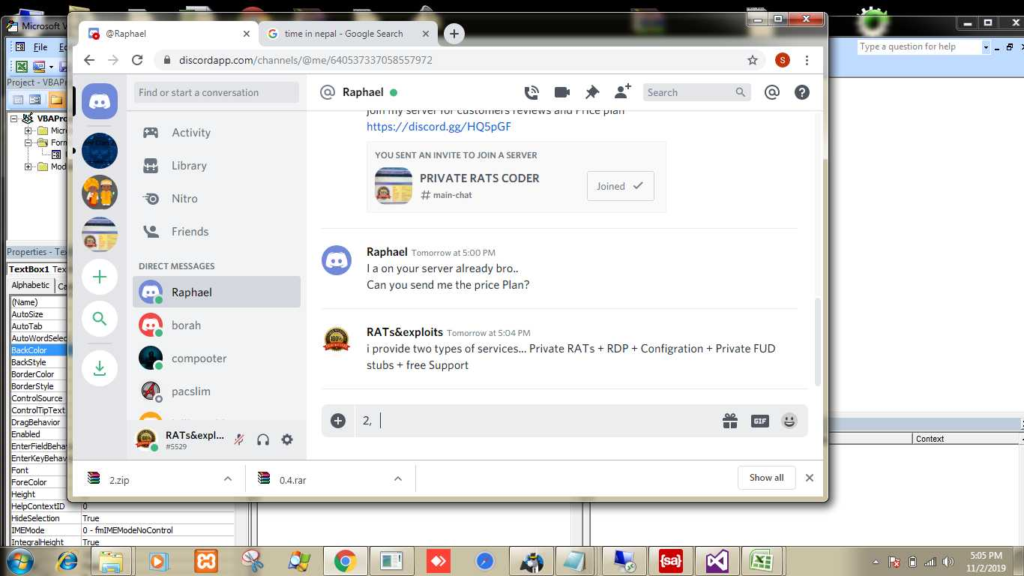

Конечно, Dton не программист. Он должен заставить кого-то другого сделать это за него. Он получает рекомендацию такого человека, который зависает на каком-то дискорде под названием “RATs & exploits”. Господин &exploits уже общался со многими клиентами и имеет заготовленный ответ для тех, кто заинтересован в его услугах:

Dton: я уже на твоем сервере бро

Dton: можешь прислать мне прайс?

RATs & exploits: я предоставляю два сервиса: приватные RAT + RDP + конфигуратор + приватные FUD стабы + бесплатная поддержка

Dton нанимает этого человека, и сделка начинает обретать форму.

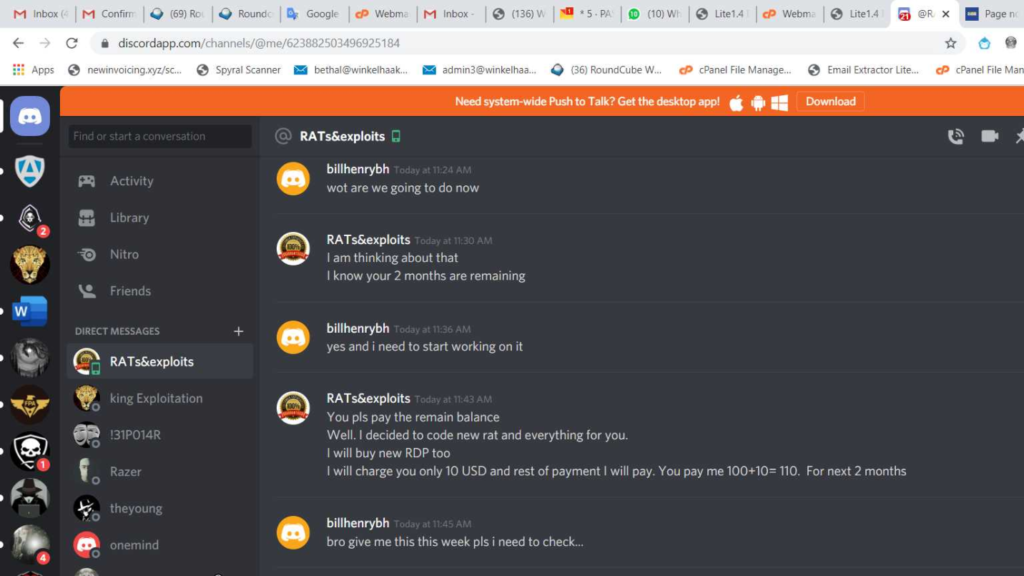

Dton: че мы теперь будем делать

RATs & exploits: я думаю над этим. я в курсе, что у тебя осталось 2 месяца

Dton: да, и мне надо начать работать над этим

RATs & exploits: пожалуйста оплати оставшийся баланс. Хорошо. Я решил написать новый RAT для тебя. Я также куплю новый RDP. Я возьму с тебя только $10, остаток оплачу сам. Ты платишь мне 100+10=110. В течении двух месяцев

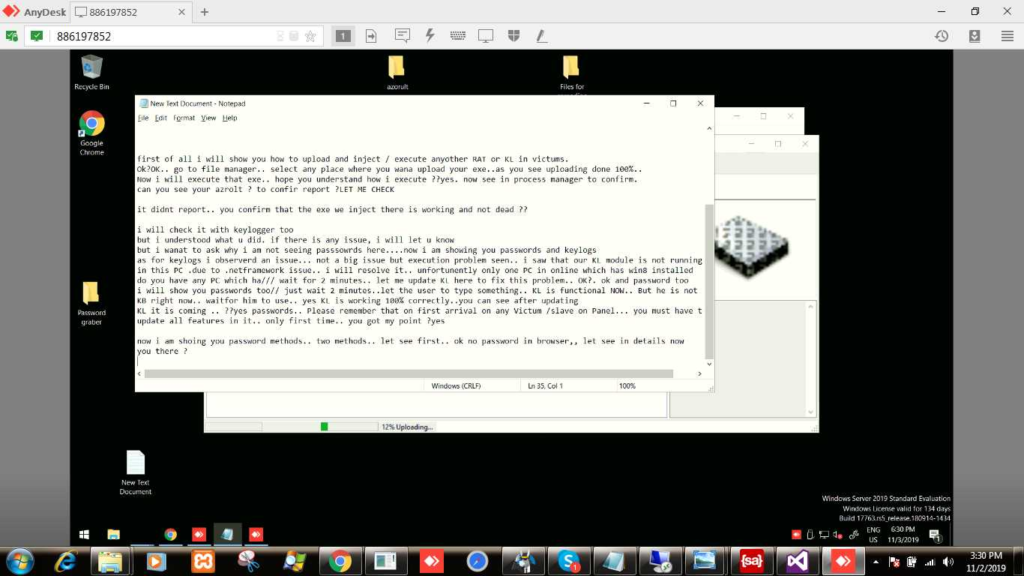

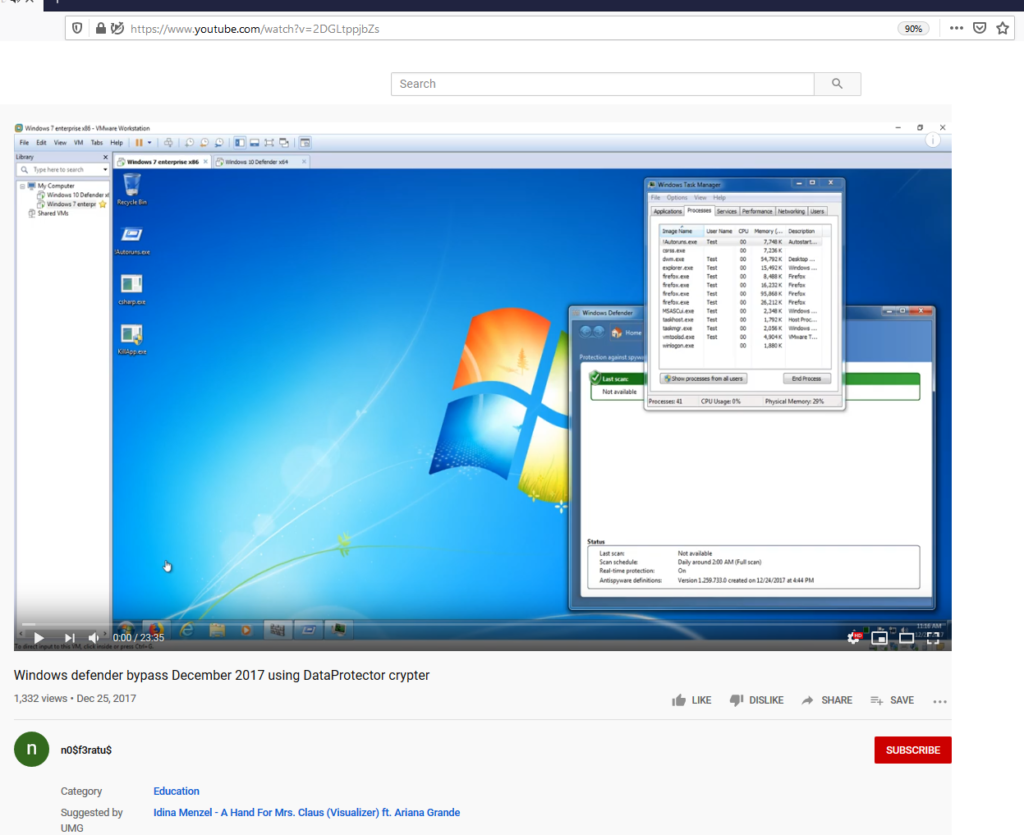

RATs&exploits также предлагает персональную техническую поддержку и практическую демонстрацию того, как использовать RAT. Здесь он демонстрирует использование известной вредоносной программы “Azorult” на виртуальной машине:

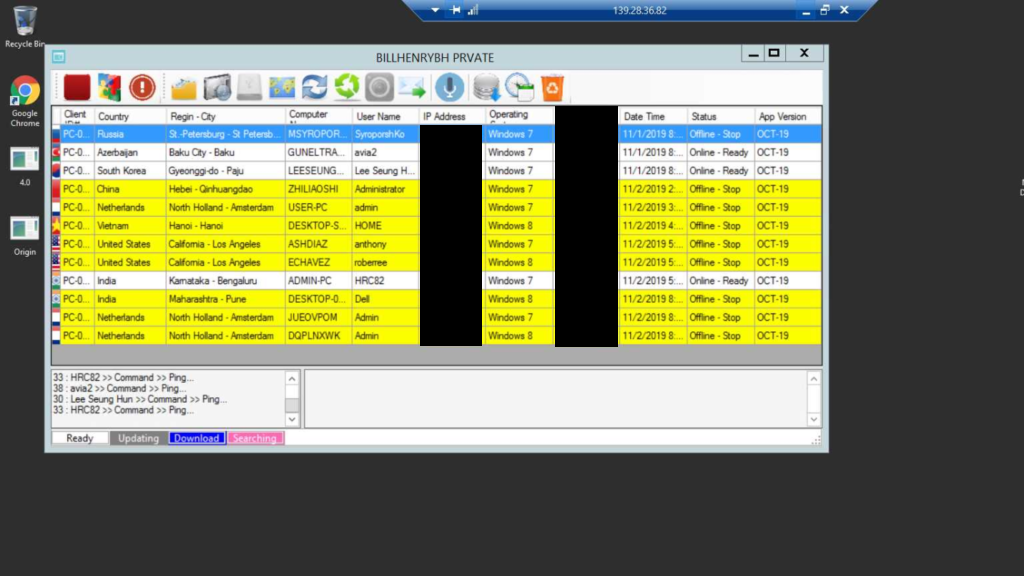

Это оставило хорошие впечатления и вскоре началась оплата. Инструментарий Dton’а вышел на новый уровень. Теперь у него есть свой персонализированный RAT ручной работы, а также персонализированный веб-клиент для мониторинга своих жертв. Он откидывается назад, улыбается и изучает свой домен.

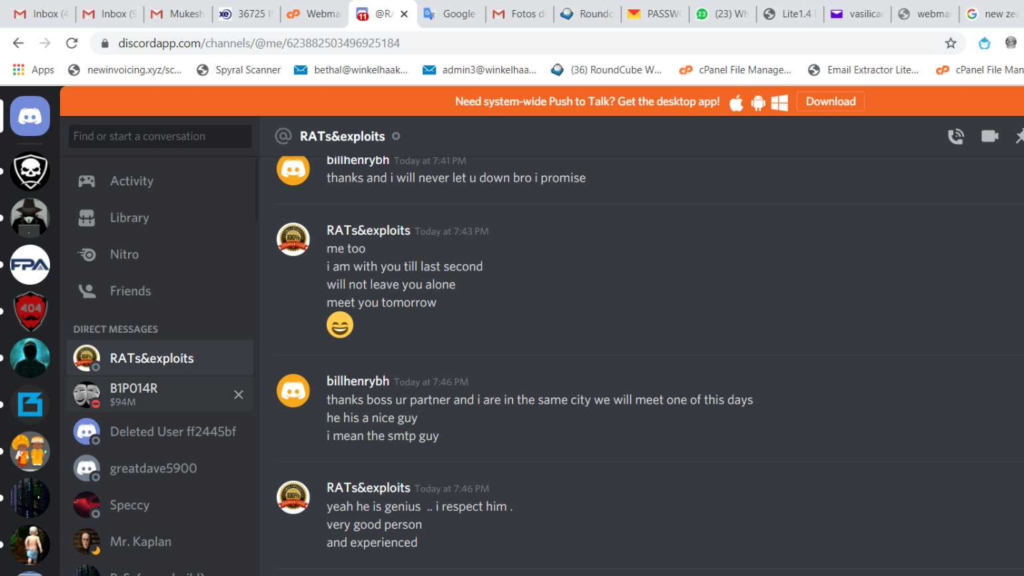

На самом деле, Dton нашел не только профессиональный контакт в лице этого RAT-разработчика, но и родственную душу:

Dton: cпасибо, я никогда тебя не подведу бро, обещаю

RATs&exploits: я тоже, я с тобой до последней секунды, не оставлю тебя одного, встретимся завтра :)

Dton: спасибо босс, твой партнер и я в одном городе, мы увидимся на днях, он знает хорошего парня, имею в виду smtp парня

RATs&exploits: да, он гений, я его уважаю. очень хороший человек. и опытный

Или не нашел?

Незадолго после этого Dton удаленно просматривает свежие скриншоты, взятые с персональной машины разработчика, с которым он только что имел дело.

Давайте повторим: Dton, чья бизнес-модель — это заражать невинных жертв RAT’ом, и чья работа подвергается строгому наблюдению, заразив свою собственную машину RAT’ом, поручил разработчику вредоносного ПО написать для него персонализированный RAT, а затем скомпрометировал машину этого разработчика RAT’ом. Есть немалый шанс, что ваш мозг просто заразился RAT’ом, прочитав это предложение.

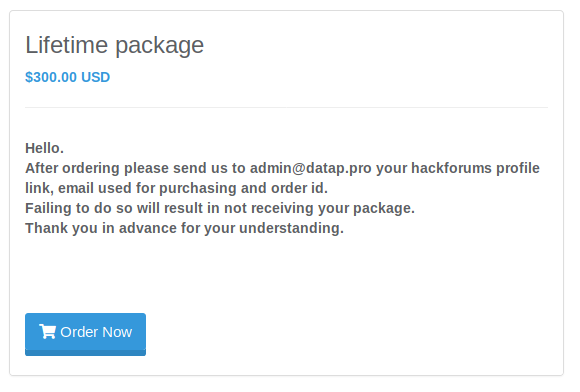

Dton продолжал преследовать мечту о том, чтобы его вредоносные программы были упакованы без необходимости платить сторонним сервисам. Вскоре он заинтересовался упаковщиком dataprotector (datap.pro), который предлагает “пожизненный план”:

Привет. После заказа пожалуйста отправьте на admin datap.pro ссылку на ваш профайл с hackforums, email с которого была оплата и id заказа. Если вы этого не сделаете, то не получите свой комплект. Спасибо заранее за ваше понимание

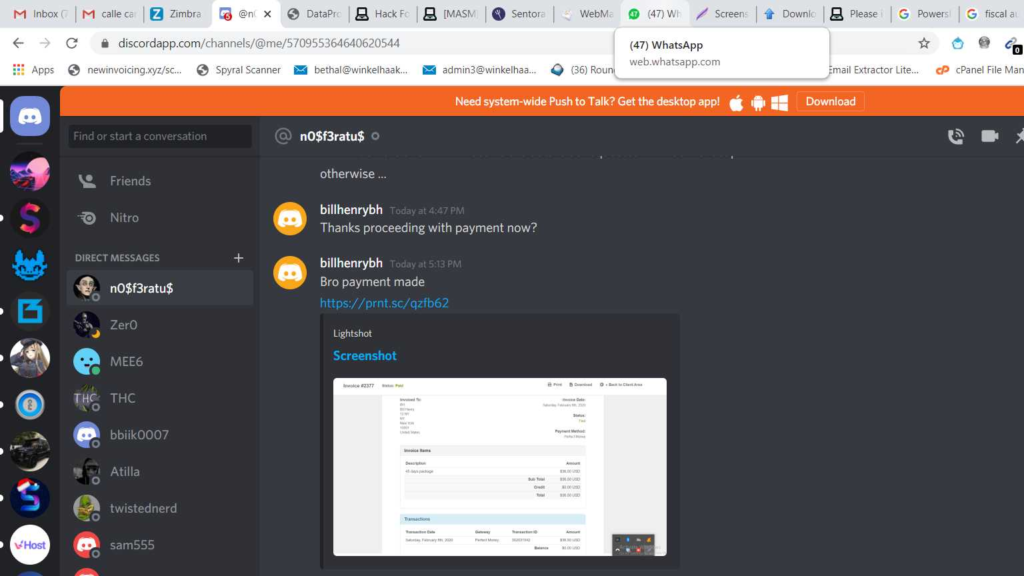

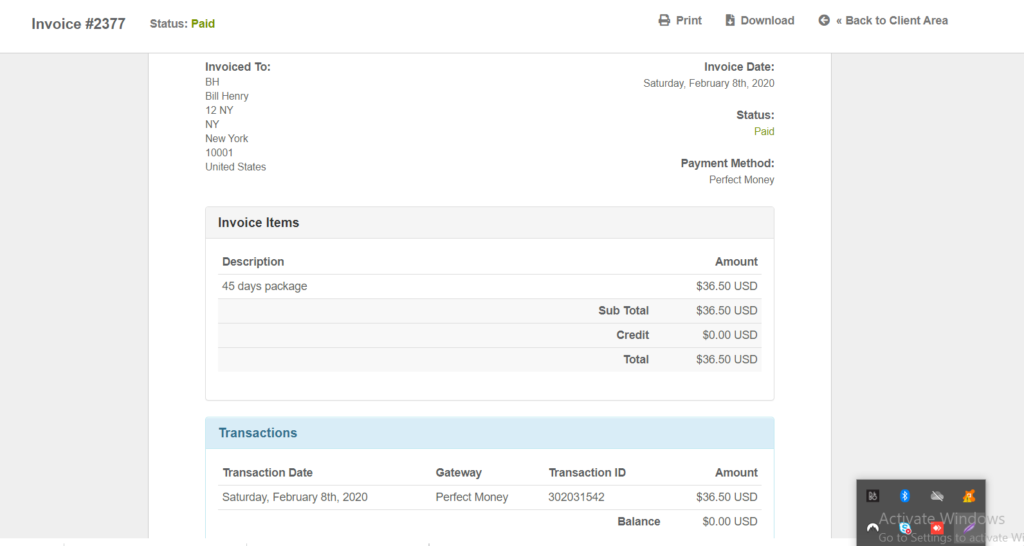

Конечно, ты не можешь просто взять и купить что-нибудь вроде datap. Тебе нужно знать, с кем поговорить. Вскоре Dton связался со своим контактным лицом, чтобы купить datap, под ником “n0$f3ratu$” (это “Nosferatus”, для тех, кто не говорит на l33t). Опасаясь платить такую большую сумму вперед, Dton выбрал план на 45 дней, что составляет примерно десятую часть цены.

Dton: спасибо, начинать оплату?

Dton: бро, оплатил

Dton заплатил, использовал продукт несколько раз, и вскоре он разозлился.

Он был недоволен ни товаром, ни ценой, ничем-либо еще. Он чувствовал, что для получения лучшей сделки ему нужно было надавить на n0$f3ratu$ и получить пожизненный план за $36,50. И тогда у Dton’а появилась идея.

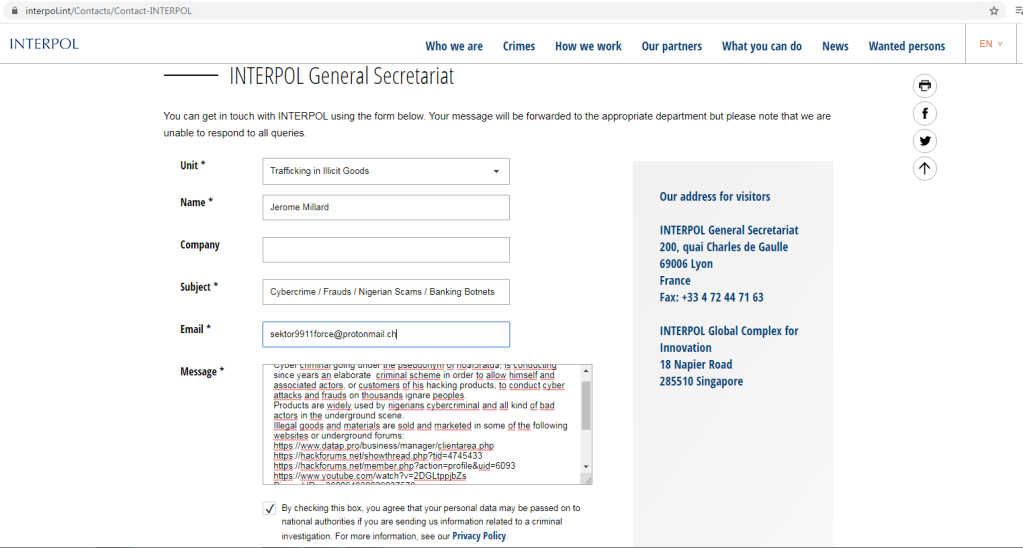

Примечание переводчика - тут Dton катает заяву в интерпол, где говорит, что этот n0$f3ratu$ разрабатывает малварь, которую используют нигерийские киберпреступники, приводит все ссылки. Короче сдает полностью

Давайте посмотрим на это YouTube видео:

Это наш друг n0$f3ratu$ учит людей, как обойти Windows Defender, используя тот же самый криптор, который он только что продал Dton’у. В один момент Dton работал вместе с этим парнем, а в следующий всадил нож в спину. Снова.

Dton не сразу отправил это анонимное сообщение. Вместо этого он использует его, чтобы насмехаться над n0$f3ratu$, который реагирует так же позитивно, как вы и ожидали:

Поцелуй мою задницу или отсоси! Твой выбор! Когда ты заполнишь эту форму, пожалуйста расскажи им, как ты хотел получить с меня деньги. 300 баксов чувак, ты счастливчик, потому что мы никогда не увидимся в реале

Мы можем только предполагать, что n0$f3ratu$ имел в виду. Наверное, они с Dton’ом ввязались в очень горячие дебаты о цене пожизненного плана на dataprotector и обнаружили, что у них много разногласий. И таким образом Dton покорил наивысшую вершину в своей карьере - сильно разозлил людей, от чьей работы зависело все его жизнеобеспечение. Так держать, Dton.

Итак, чему мы научились?

В какой-то степени мы осознаем, что киберпреступники — это обычные люди. У них есть чувства, желания и потребности. Они держат обиды, совершают ошибки. Но некоторые киберпреступники гораздо более простые, чем другие. Мы не можем в достаточной мере акцентировать на абсурдном контрасте между более профессиональными операциями, которые мы наблюдали, с одной стороны, и ходячей катастрофой - с другой.

Где-то в России, в то время как вы читаете это, хорошо скоординированная банда ежедневно меняет свои C&C сервера и подписывает свои вредоносные программы валидным сертификатом. Баги правятся, добавляются функции, за безопасностью внимательно следят. Между тем, на другом конце земли, в Нигерии, Dton рассылает спам с RAT, который содержит захардкоденные учетные данные для одного почтового ящика Gmail, к которому все обращаются, а затем целенаправленно заражает себя и копией. Когда дела с кем-то идут хорошо, Dton заражает его RAT’ом на тот случай, если впоследствии это окажется полезным. Когда дела с кем-то идут не так хорошо, Dton стучит в Интерпол.

И знаете что? Dton в порядке. Dton живет хорошей жизнью.

Технически это фотография коллеги Dton’а, но суть вы поняли.

Нам не нужно говорить вам, как защититься от RAT’а Dton’а, потому что, если вы читаете это, вы уже знаете, как. Обновите свой веб-браузер. Перед тем, как нажать на ссылку, спросите себя, кто ее туда поместил, и проверьте фактический целевой домен, начиная с верхнего уровня. Не открывайте эту мутную “счет-фактуру” или “уведомление об отгрузке”. Если вы его откроете, не открывайте вложенный документ. Если вы его откроете, не нажимайте “включить макросы”.

Это все банальные советы, которые повторяются миллион раз, но люди, которым нужно это услышать, не читают эту запись в блоге. Поэтому даже отмороженный Dton имеет кучу жертв и наслаждается наличными.

Поговорите со своими друзьями о легко осуществимых киберпреступлениях. Скажите им, что всякий раз, когда они открывают электронное письмо, они должны долго и внимательно смотреть на фотографию выше, и представить себе человека, изображенного там, который сочиняет это письмо в окне Turbomailer. И что если изображение слишком хорошо подходит, то они должны очень внимательно подумать о следующем клике.

Вверх